MIRŐL LESZ SZÓ A BLOGBAN?

- Mi a jogsértés utáni (post-breach) megoldás?

- Honnan tudja, hogy néz ki egy fenyegetés?

- Funkcionalitás és képességek

Végpontvédelem, Post-breach, fenyegetés és sebezhetőség kezelés

A Microsoft 365 biztonsági eszközök és szolgáltatások széles skálájához biztosít hozzáférést a szervezet védelmének érdekében, azonban sok speciális eszköz csak a Microsoft 365 E5-ben található meg. A végpont védelem kibővített csomagja (P2) is csak az E5-ben található meg, így a következő funkciók is:

- Végponti észlelés és reagálás

- Automatizált kivizsgálás és elhárítás

- Veszélyforrás- és sérülékenység-kezelés

- Intelligens veszélyforrás-felderítés (veszélyforrás-statisztika)

- Tesztkörnyezet (mélyelemzés)

A blog viszont nem a csomagok közti különbségekről, hanem magának a megoldásnak a sokoldalúságáról, az általános Windows környezetben történő alkalmazásának az előnyeiről szól.

És pont ezért még egy fontos dologról is teszünk említést. A Microsoft nem véletlenül nevezte át a terméket. A célja az volt ezzel, hogy tükrözze azt a tényt, hogy mostantól a Windowstól eltérő operációs rendszereket használó végpontok védelmére is elérhető, mint például: macOS, Linux, iOS és Android.

MI AZ A VÉGPONTVÉDELEM?

Röviden: a Microsoft Defender for Endpoint automatikusan észleli és orvosolja a végpontjait ért fejlett támadásokat. Megvizsgálja az egyes fenyegetések hatókörét és lehetséges hatását, jelentéseket készítve a különféle fenyegetésekről a szervezet gépein, lehetővé téve a fenyegetések gyors és egyszerű mérséklését és eltávolítását fejlett eszközök és automatizálás segítségével.

Hangsúlyoznunk kell, hogy a Microsoft Defender for Endpoint nem víruskereső (AV) termék. A Microsoft Defender – nem tévesztendő össze a Microsoft Defender for Endpoint-tal – kártevő- és vírusirtó képességeket biztosít a legújabb Windows operációs rendszerekhez, míg a Defender for Endpoint termék egy feltörés, jogsértés (post-breach) utáni megoldás, amely kiegészíti a Microsoft Defender AV-t.

Mi a jogsértés utáni (post-breach) megoldás?

A feltörés utáni megoldások célja, hogy segítséget nyújtsanak a biztonsági védelem megsértése után. Ez miért fontos? Azért, mert a „Zero Trust stratégia” a legjobb gyakorlatnak számít – ez a modern kiberbiztonsági modell, amely abból a feltételezésből indul ki, hogy az incidens megtörténhet és meg is fog történni egy bizonyos időpontban. Tekintettel arra, hogy a világon egyetlen biztonsági megoldás sem áthatolhatatlan, a Zero Trust a leglogikusabb és legmegfelelőbb megközelítés.

A Microsoft Defender for Endpoint gondoskodik arról, hogy az incidens, illetve a kártékony kód már a bekövetkezésekor gyorsan elkülöníthető legyen, és kezelhető legyen, mielőtt bármilyen kárt okozna vagy „útnak indulna” a hálózaton belül.

Ezenkívül azonosítja a szervezet sérülékenységeit, például az elavult szoftvereket, és javítási lehetőségeket kínál ezek kiküszöbölésére. A Microsoft Defender for Endpoint ezért preventív, és egy újabb szintű védelmet kínál az informatikai hálózatoknak.

HOGYAN MŰKÖDIK A DEFENDER FOR ENDPOINT?

A végpontvédelem ügynök nélküli (agentless), és nem igényel telepítést vagy infrastruktúrát, mivel felhőben üzemeltethető. A technológia „végpont viselkedésérzékelőket” használ, amelyek az egyes eszközök operációs rendszerében találhatók. Ezek a Windows-érzékelők folyamatosan gyűjtik az adatokat, és továbbítják azokat a szervezet saját Microsoft Defender felhőpéldányához. A Microsoft Defender for Endpoint ezután elemzi a szervezet gépein futó kód viselkedését, és megállapítja, hogy jelenthet-e fenyegetést.

HOGYAN ISMERI FEL A FENYEGETÉSEKET?

A Microsoft alapvetően hihetetlen mennyiségű telemetriai adatot gyűjt az ügyfelektől világszerte – naponta több mint 8 billió adatjelet. Ez a telemetria a Microsoft szolgáltatásaiból, például a Microsoft Defender for Endpoint-ből, az Office 365 for Endpoint-ből, valamint a Microsoft kiberbiztonsági csoportjaitól és a globális bűnüldöző szervektől származó adatokból áll. A Microsoft ezt az adatkészletet „Microsoft Intelligent Security Graph”-nak nevezi. A Microsoft élvonalbeli gépi tanulást, mesterséges intelligenciát és nagy adatelemzést futtat ezen a telemetrián. Ez az adatmennyiség lehetővé teszi a Microsoft számára, hogy meghatározza, hogy a kódban szereplő viselkedési minták mennyire tekinthetők „normálisnak”, és milyen viselkedési minták utalhatnak rosszindulatú tevékenységekre, például kártékony kódokra vagy más típusú támadásokra. Az Intelligent Security Graph-ból származó betekintések valós idejű fenyegetések elleni védelmet nyújtanak a Microsoft termékekben és szolgáltatásokban – beleértve a Microsoft Defender for Endpoint-ot is.

- 400 000 000 000 elemzett e-mail

- 100 000 000+ Windows-eszköz frissítés

- 700 000 000 elemzett Azure-felhasználói fiók

- havi 450 000 000 000 hitelesítési elemzés

Amint a szervezetek fenyegetésekkel szembesülnek, ezeket az információkat visszacsatolják a Microsoft felhőjébe, amely megtanulja, hogy ezek közül a viselkedési minták közül melyik jelez fenyegetést. Ha a fenyegetést észlel a Microsoft Defender for Endpoint-példányán belül, akkor átvizsgálja a szervezet összes eszközét – fenyegetést kutatva, és útmutatást ad arról:

- hogyan kezdődött a fenyegetés,

- pontosan mi az adott fenyegetés,

- és arról is, hogy valószínűleg mit tehet a fenyegetés a szervezeten belül.

Ezt követően a SecOps intézkedhet a fenyegetés elhárítása és a probléma eltávolítása érdekében, valamint bizonyos esetekben a Microsoft Defender for Endpoint által végrehajtott automatikus kárelhárítást is igénybe veheti.

Funkcionalitás és képességek

Míg a Microsoft Defender kulcsfontosságú funkciói szorosan integrálódnak és összefonódnak a Microsoft egyéb kibervédelmi termékei között, a Microsoft Defender for Endpoint képességei nagyjából a következő kategóriákban foglalhatók össze:

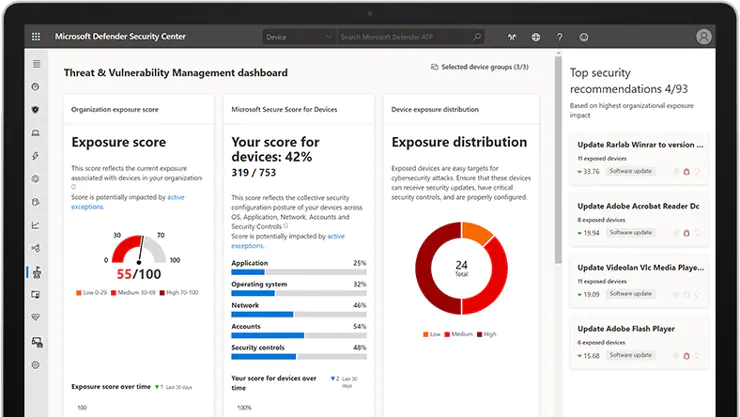

Fenyegetés és sebezhetőség kezelése

A Defender for Endpoint valós idejű szoftverleltárt végez a végpontokon. Ezért látható a gépen lévő összes szoftver, és betekintést nyer a változtatásokba, például a javításokba, a telepítésekbe és az eltávolításokba. Ahol ismert biztonsági rések állnak fenn a számítógépén futó alkalmazásokban, vagy hiányoznak a javítások, a Microsoft Defender for Endpoint listázza azokat, rangsorolja őket, és biztonsági javaslatokkal orvosolja azokat. A Microsoft Defender for Endpoint, az Intune és a System Center Configuration Manager (SCCM) közötti integráció beépített javítási folyamatot biztosít.

Támadási felület csökkentése

A Defender for Endpoint-tal bizonyos vezérlőket be is lehet állítani, ami minimálisra csökkentheti azokat a területeket, ahol a kiberfenyegetések valódi veszélyt jelentenek. Például az alkalmazásokat megbízhatóként kell megjelölni ahhoz, hogy futhassanak, ahelyett, hogy alapértelmezés szerint megbízhatónak lennének. A hardveres elkülönítés csökkenti a támadási felületet is, elszigeteli a nem megbízható webhelyeket és PDF-fájlokat konténerekbe (light-weigth containers), hogy elkülönítve legyenek a Windows operációs rendszertől – így védve a gépet és a vállalati adatokat a behatolóktól.

Végpont észlelés és válasz (EDR)

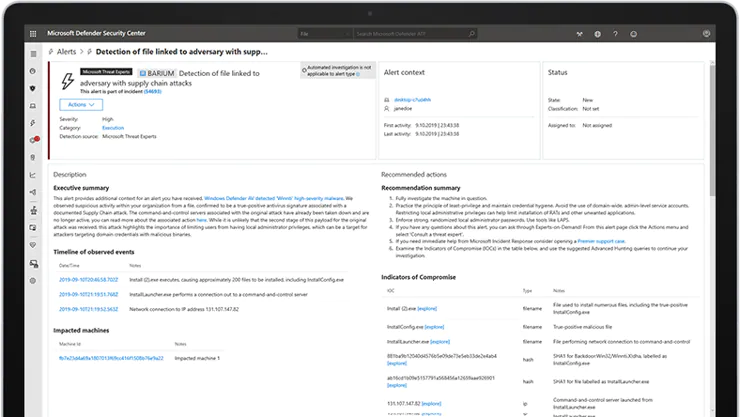

A Defender for Endpoint feltörés utáni legfontosabb funkciója a végpont-észlelési és válaszadási (EDR) képessége. Szinte valós időben észleli a támadásokat, és hatékony riasztásokat ad az informatikai és biztonsági elemzőknek. A közös jellemzőkkel rendelkező riasztások (például ugyanaz a fájl, azonos URL, közeli időpontok, stb.) automatikusan „Incidensek” csoportba kerülnek. Ez az összesítés megkönnyíti a SecOps csoport számára a fenyegetések kivizsgálását és reagálását a szervezeten belül.

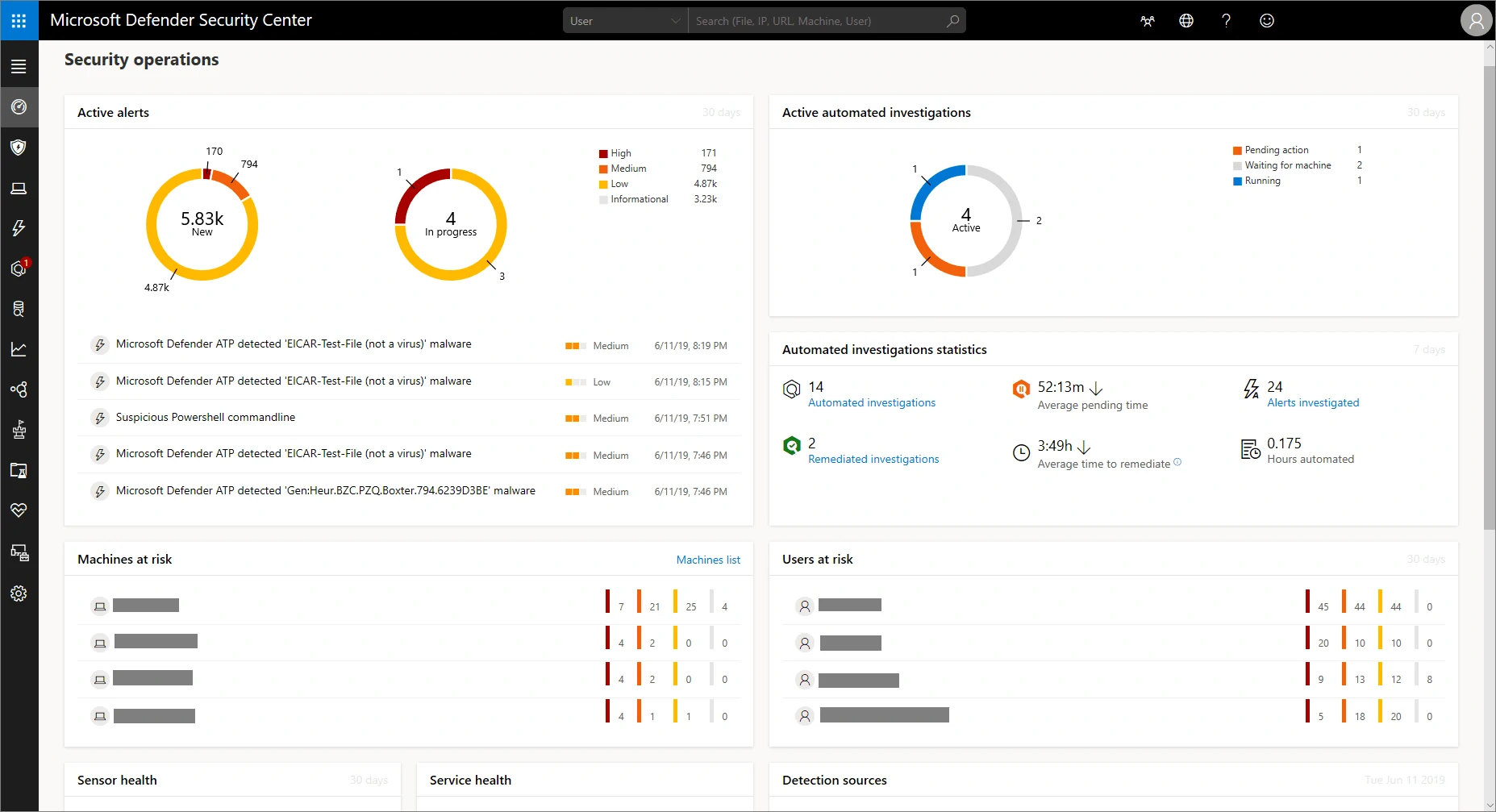

A Microsoft Defender for Endpoint biztonsági műveletek irányítópultja lehetővé teszi a szervezetek adatainak több módon történő áttekintését egy központi helyről. Például megnézheti a veszélyben lévő gépeket, veszélyben lévő felhasználókat, gyanús tevékenységeket, aktív riasztásokat, automatizált vizsgálatokat egy irányítópulton, ahol a vállalati adatok, elemzések, javaslatok összesítve jelennek meg.

Figyelmeztetések / Riasztások

Ha fenyegetések fordulnak elő a végpontokon, pl. egy rosszindulatú .exe fájl, szinte azonnal értesítést ad. A riasztás megjelenik az irányítópulton, különféle metaadatokkal, például: cím, az érintett gép neve, a felhasználó neve, súlyossági pontszám és mennyi ideig volt a sorba.

Vizsgálat/Nyomozás

Ezután tovább vizsgálható a fenyegetés. A Defender for Endpoint leírást ad a fenyegetésről, elmagyarázva, hogy mi történt, pl. a Microsoft Word alkalmazás gyanús viselkedését észlelték. A viselkedés azt jelezheti, hogy egy Word-dokumentumot használtak rosszindulatú programok továbbítására vagy más rosszindulatú tevékenységek kezdeményezésére a gépen. Megjelenik a gyanús viselkedés legjobb megközelítésére javasolt műveletek listája is. Bár ez hasznos a fenyegetés eltávolításához, ilyenkor a SecOps azt is tudni szeretné, hogyan és miért történt ez a fenyegetés.

A Microsoft Defender for Endpoint egyik legjobb tulajdonsága az események idővonala. A riasztáson belül megnyithat egy idővonalat, amely folyamatfa-struktúra formájában jelenik meg, és megmutatja a teljes idővonalat arról, hogyan érkezett a fenyegetés a végpontra, és milyen tevékenységekben vesz részt, mióta megjelent az eszközön.

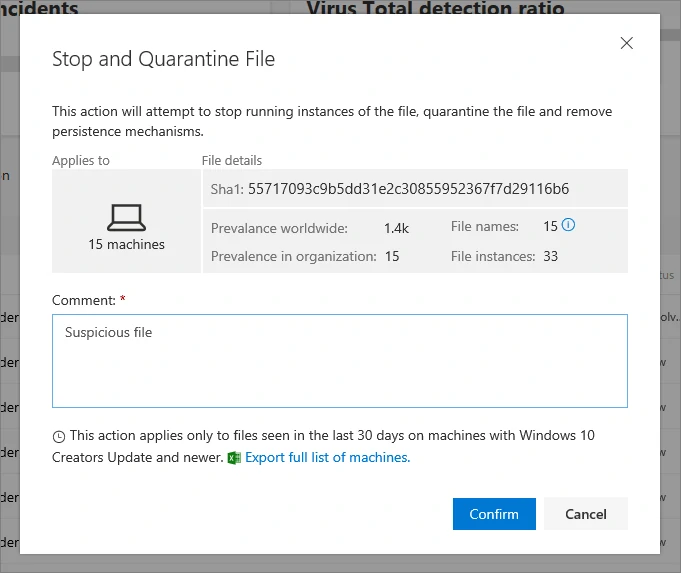

Kármentesítés /Elhárítás

A Microsoft Defender for Endpoint segítségével a SecOps csapat gyorsan reagálhat a támadásokra a gépeken és fájlokon végrehajtott válaszlépések révén. Ezután kiválaszthatják, hogy mely műveleteket szükséges végrehajtani. Ez lehet például egy víruskereső futtatása, az alkalmazások végrehajtásának korlátozása vagy a gép leválasztása a hálózatról, miközben megőrzi a kapcsolatot a Microsoft Defender for Endpoint szolgáltatással. Ez lehetővé teszi, hogy ezeken a gépeken is végezzenek kármentesítést és vizsgálatot.

A Microsoft Defender for Endpoint lehetővé teszi a fájlok gyors felvételét és karanténba helyezését, valamint betekintést nyújt abba, hogy a fájl hány gépen van a szervezeten belül, a fájl globális elterjedtségéről, és a fájl példányainak számáról.

Ezek a betekintések rendkívül értékesek, és lehetővé teszik a szervezetek számára, hogy rendkívül gyorsan és sikeresen orvosolják a fenyegetéseket.

Automatizált vizsgálat és kárelhárítás

Az online fenyegetések magas elterjedtsége és a szervezeten belüli több végpont miatt a Microsoft Defender for Endpoint szolgáltatás jelentős mennyiségű riasztást képes generálni – ami kihívást jelenthet az IT-csapatok számára, hogy lépést tartsanak velük. Ezért a Microsoft Defender for Endpoint része egy automatizált szolgáltatás, amely azonnali orvoslás útján megvizsgálja a riasztásokat és feloldja a biztonsági incidenseket. Ez csökkenti a riasztások mennyiségét, így a biztonsági rendszergazdák a legégetőbb problémákra összpontosíthatnak. Alternatív megoldásként dolgozhat egy kiberbiztonsági szolgáltatóval, mint pl. a Syswind, amely képes kezelni a bejövő riasztásokat, és kiemelni az azonnali cselekvést igénylő fontos prioritásokat.

Haladó vadászat / Fejlett kutatás

A haladó vadászat funkcióval a Microsoft Defender for Endpoint elérhetővé teszi a hatékony kereséseket és lekérdezéseket. Az egyéni észlelési szabályok a Microsoft Defender Security Center központi irányítópultján megjelenő riasztások generálására szolgálnak.

Integrációk

A Microsoft Defender for Endpoint mélyen integrálódik a Microsoft többi fenyegetésvédelmi termékével, teljes körű biztonsági megoldást nyújtva. Az integrációk a következőket tartalmazzák:

- Azure Advanced Threat Protection (Azure ATP)

- Azure Security Center

- Azure Information Protection

- Conditional Access

- Microsoft Cloud App Security

- Office 365 Advanced Threat Protection (Office 365 ATP)

- Intune

ÖSSZEFOGLALÁS

A Microsoft kibervédelemi rendszere a Defender for Endpoint-tal magas szintre emeli a lécet a fenyegetések elleni küzdelemben. Félreértés ne essék, ez nem azt jelenti, hogy nem történhetnek biztonsági incidensek és azt sem, hogy valamilyen mértékű károkozás, adatvesztés nélkül megúszható egy adott incidens. A Microsoft rendszerével egyszerűsíthető a SecOps csapatok munkája, sok minden automatizálható, de a fenyegetések ettől még nem szűnnek meg. A használatának lényege, hogy az adott szervezetek magasabb szintre helyezzék a biztonságot, a kárelhárítást és megkönnyítsék az oknyomozást.